DMZ w 5 krokach (konfiguracja Mikrotik)

W kolejnym artykule z serii dotyczącej konfigurowania Mikrotika, przedstawię w jaki sposób w 5 krokach dodać i skonfigurować strefę DMZ.

Za przykład posłuży nam ta sama struktura, na której pracowałem w poprzednich częściach.

Konfigurację w formie video obejrzysz TUTAJ 🙂

Na początku jednak przypomnę krótko, co to w ogóle jest DMZ?

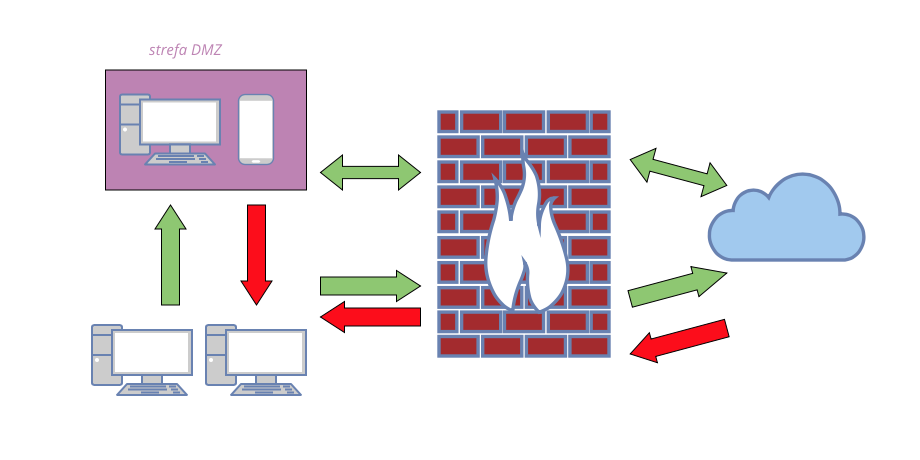

Strefa DMZ (ang. De-Militarized Zone) to wyodrębniony fragment urządzeń sieci lokalnej, dla których z jakichś przyczyn funkcjonalnych wymagany jest dwukierunkowy przepływ informacji z siecią zewnętrzną.

Użycie takiej strefy pozwala na jednoczesne zabezpieczenie pozostałych urządzeń sieci lokalnej (czyli tych, które znajdują się poza DMZ) przed dostępem z sieci zewnętrznej.

Do stworzenia takiej strefy doprowadzi nas 5 kroków:

- zaplanowanie sieci DMZ

- dodanie mikrotika (MT3)

- konfiguracja interface’ów mikrotików

- konfiguracja OSPF

- konfiguracja Firewalla

Przystępujemy więc do stworzenia takiej strefy w naszej sieci ćwiczeniowej.

Topologia – DMZ Mikrotik

Na początek przypomnijmy sobie jak wygląda topologia naszej sieci.

Krok 1: zaplanowanie sieci DMZ

Jakie będą nasze działania?

Dodam tutaj jeszcze jeden mikrotik (MT3).

Sama strefa DMZ zostanie stworzona w oparciu o istniejący już Mikrotik 1 (MT1). Umieszczę w niej serwer Linuxa.

Natomiast politykę firewalla na nowo stworzonym Mikrotiku 3 skonfiguruję ta, żeby hosty VPC11 i VPC12, które powyżej widzimy w sieci opisanej jako LAN MT1, mogły komunikować się z serwerem w DMZ, ale żeby sam serwer DMZ nie mógł się z nimi komunikować.

Krok 2: dodanie mikrotika (MT3)

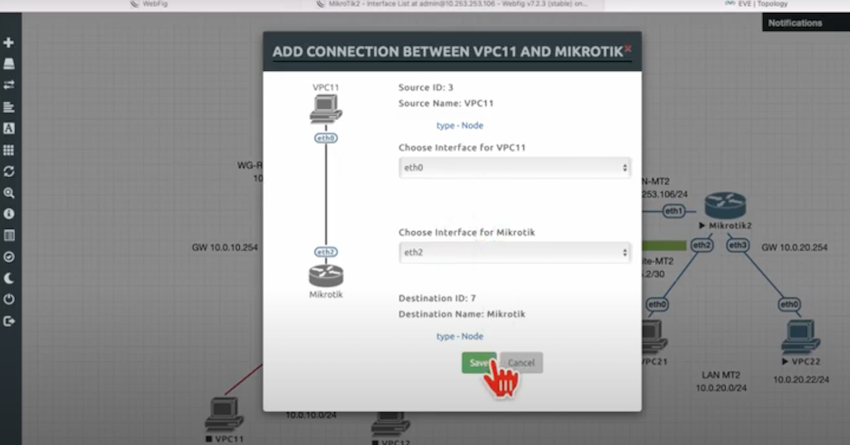

Zaczynamy od dodania appliance’a kolejnego mikrotika (MT3) i podpięcie do niego hostów, które aktualnie znajdują się w LAN MT1.

W efekcie nasza topologia wygląda następująco (nowo dodany mikrotik widoczny jest jeszcze pod domyślną nazwą Mikrotik):

Teraz rozplanowuję naszą strefę DMZ oraz dodam nową adresację 10.27.27.0/24

Na powyższym schemacie mamy już uwzględnioną naszą strefę DMZ (to ta ramka w kolorze fioletowym).

Krok 3: konfiguracja interface’ów mikrotików

Teraz możemy uruchomić oba mikrotiki (MT1 i MT3) i przejść już do kolejnego kroku, czyli ich konfiguracji.

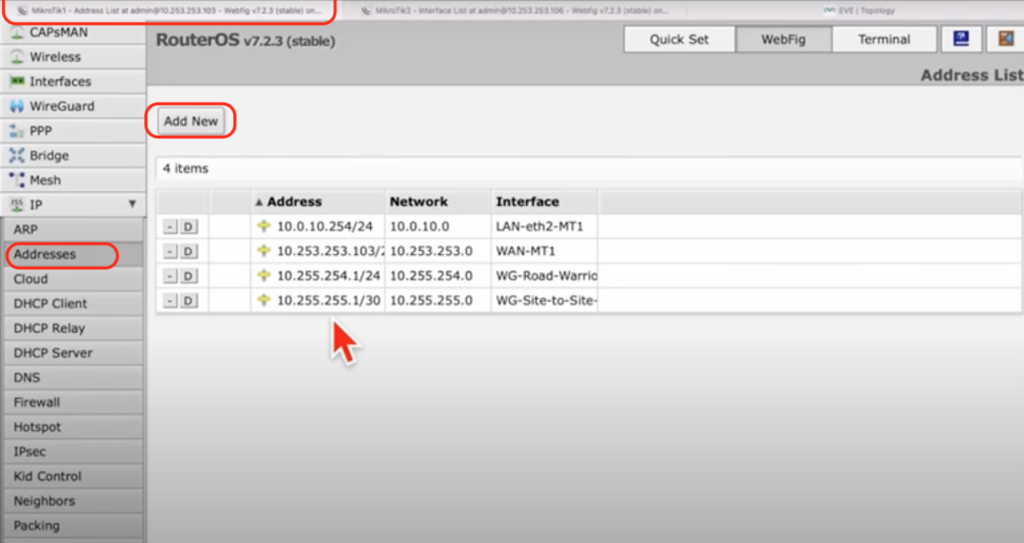

Zaczniemy od modyfikacji MT1 interface eth4 do adresacji z końcówką 254 w sieci 10.27.27.0

Stworzonemu interface’owi eth4 możemy od razu nadać wyróżniającą nazwę – u mnie DMZ GW.

W ten sposób na liście adresów mamy już wszystko widoczne i przejrzyste:

Przy tej okazji można zauważyć, że warto też usunąć wciąż widoczny jeszcze adres IP interface’u LAN- eth2-MT1.

Krok 4: konfiguracja OSPF

Następnie dokonujemy niezbędnej zmiany w OSPF, dodając niedawno stworzony interface eth4.

Dodatkowo usuwamy także interface i tworzymy nowy template. Tu trzeba zwrócić uwagę na właściwe parametry:

- status (musi być „active”)

- rodzaj sieci (potrzebujemy broadcast).

- autoryzację md5

- oraz dodajemy klucz autoryzacyjny.

W tym momencie, jak widać, OSPF jest już uaktualniony.

Tym razem, ze względów technicznych, w naszym przykładzie podłączenie Mikrotika 3 do sieci zarządzania będzie zrealizowane przez dodatkowy interface eth4 podłączony do sieci 10.253.253.0.

Tak więc na ten moment topologia naszej sieci wygląda następująco:

Dodajemy adres IP i właściwą trasę routingu.

W tym celu usuwamy domyślną i dodajemy tą z gateway’em 10.253.253.254

Na tym etapie warto też sprawdzić czy mamy połączenie z wybranymi punktami naszej sieci, pingując poszczególne adresy IP.

W kolejnym kroku podłączamy się do routera 10.253.253.109

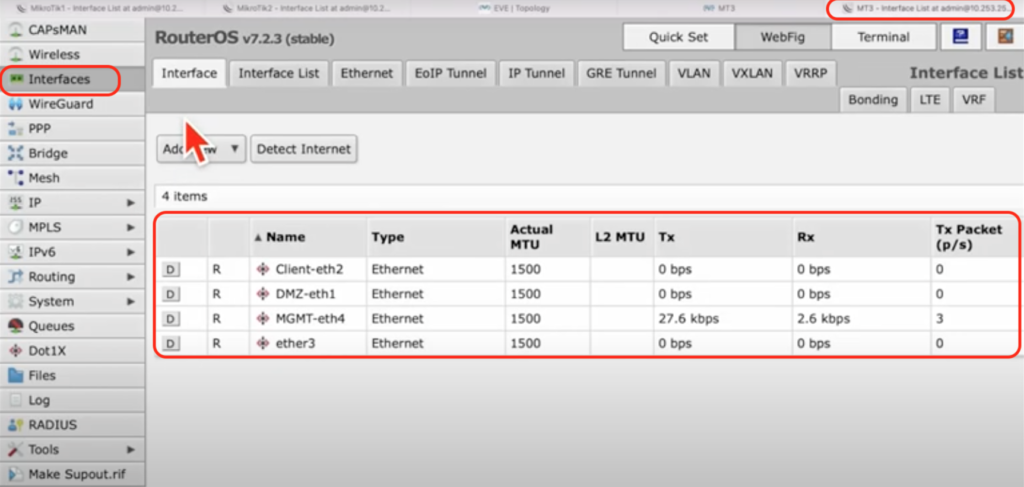

Wracamy do naszego Mikrotika 3.

Tutaj widzimy już wszystkie interface’y (nazwy ich zostały rozszerzone dla łatwiejszej identyfikacji).

Przechodzimy do dalszych działań.

Nie będziemy obecnie konfigurować bridge’a, VPC11 będzie podłączone bezpośrednio.

W tym momencie przechodzimy do ustawienia adresu IP na eth2 MT3, czyli GW dla VPC11.

Chcemy, żeby na wszystkich Mikrotikach (MT1 , MT2 i MT3) działał nam OSPF, zatem musim zająć się teraz jego konfiguracją.

OSPF uruchomimy na eth2 MT3 w trybie passive (dla VPC 11) i eth 1 MT3 (dla DMZ) w trybie Active.

Zaczniemy od eth1 na MT3.

Najpierw dodawana jest instancja, potem strefa. Następnie template (podobny jak dla DMZ, czyli opcje „broadcast” i „md5” – uwierzytelnianie). Trzeba tu też ograniczyć ineterface’y do DMZ-eth1.

Dążymy do stanu – dla MT3:

Natomiast dla MT1 stan powinien być jak poniżej:

Warto na tym etapie sprawdzić komunikację w naszej sieci, czy wszystko jest wzajemnie widoczne i aktywne – pingując poszczególne elementy.

Krok 5: konfiguracja Firewalla

Ostatni element, jaki tutaj jest ważny, to właściwe skonfigurowanie Firewalla.

Zależy tu nam na tym, aby z MT3 można było wychodzić do DMZ, jednocześnie aby żaden system, który w DMZ funkcjonuje nie miał możliwości odnosić się do VPC 11 czy VPC 12.

Natomiast powinna być komunikacja między DMZ a internetem.

Jak widać, tworzę trzy reguły firewalla na MT3:

a) akceptuje połączenia w ramach ustanowionych sesji i sesji powiązanych

b) akceptuje pakiety, które wychodzą z sieci klienckiej na MT3 10.0.10.0/24

c) kasuje inne pakiety, które nie pasują do powyższych w chainie forward

I gotowe…

Na koniec pingujemy, żeby upewnić się, że wszystko działa prawidłowo.

U mnie wszystko funkcjonuje zgodnie z pierwotnym założeniem.

Jeśli coś jest jeszcze w tym temacie niejasne, zapraszam do obejrzenia filmu na YouTube: DMZ w 5 krokach (konfiguracja Mikrotik)