5 kroków do zabezpieczenia MGMT – VRF (konfiguracja Mikrotik)

W kolejnym artykule z tej serii (konfiguracja Mikrotika) zajmiemy się zabezpieczeniem sieci managementowej na routerze. Zastosujemy tutaj VRF (ang. Virtual Routing and Forwarding), który umożliwia wprowadzenie wirtualizacji procesu routowania IP.

Konfigurację w formie video obejrzysz TUTAJ 🙂

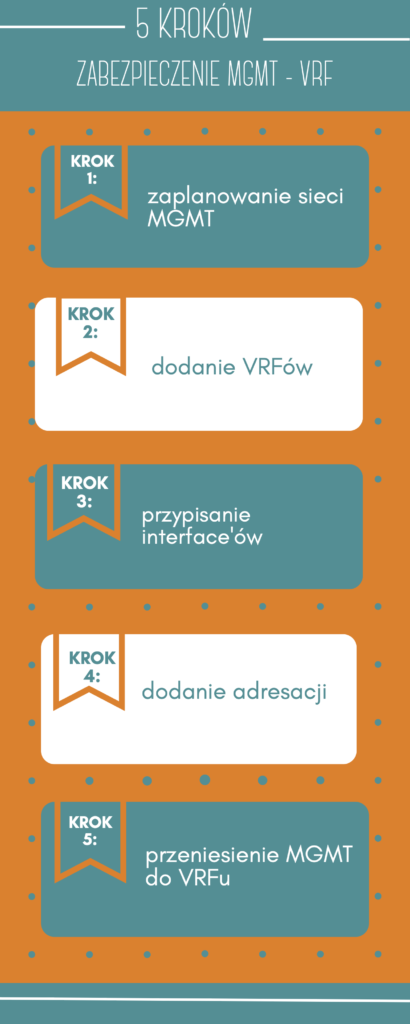

Aby podnieść poziom bezpieczeństwa tą drogą, trzeba wykonać 5 kroków:

- zaplanowanie sieci MGMT i ew. routingu w tej sieci

- dodanie VRFa do każdego z urządzeń

- przypisanie interface’ów do konkretnych VRFów

- dodanie adresacji interface’om na każdym z urządzeń

- przeniesienie wszystkich usług związanych z zarządzaniem do VRFów

Dzisiejszą pracę rozpoczniemy na modelu, który był powstawał w ramach wcześniejszych filmów z serii dotyczącej konfiguracji mikrotika.

Jeśli ich jeszcze nie widziałeś, to zachęcam do obejrzenia.

Topologia

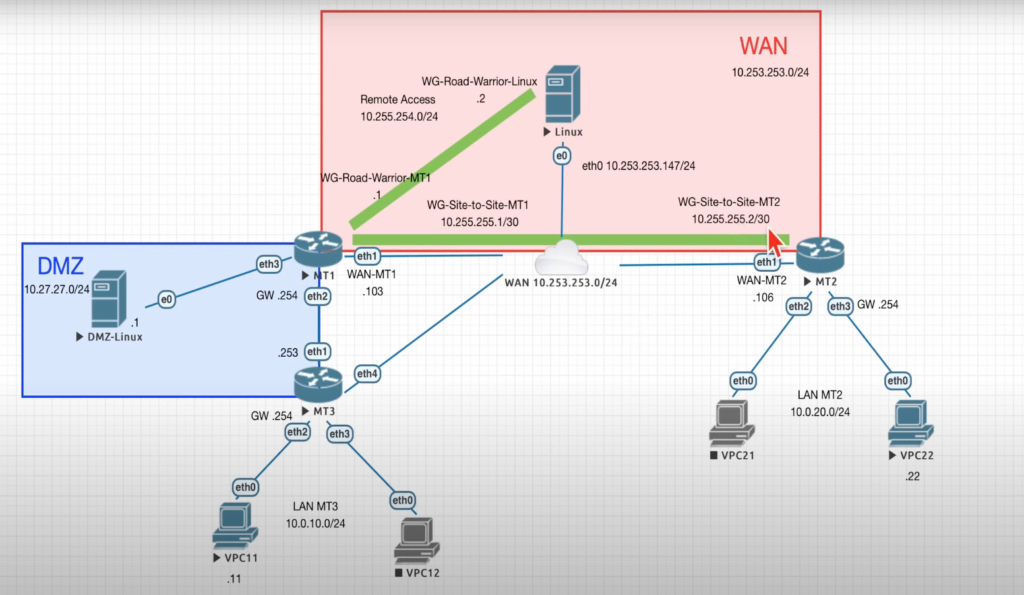

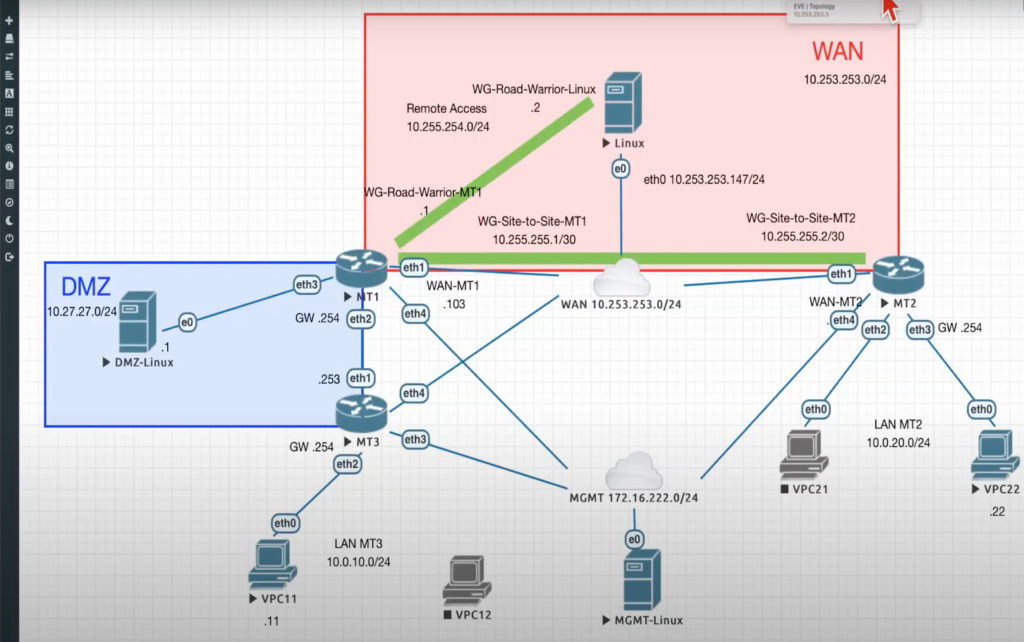

Zacznę od przypomnienia jak na dziś wygląda nasz wyjściowy model sieci.

Powyżej widzimy na czerwono oznaczoną strefę WAN, na niebiesko natomiast strefę DMZ. W strefie DMZ znajduje się jeden serwer LINUXowy, który podłączony jest do mikrotika (MT1).

Krok 1: Planowanie

Naszym celem jest zmiana sposobu zarządzania tymi urządzeniami.

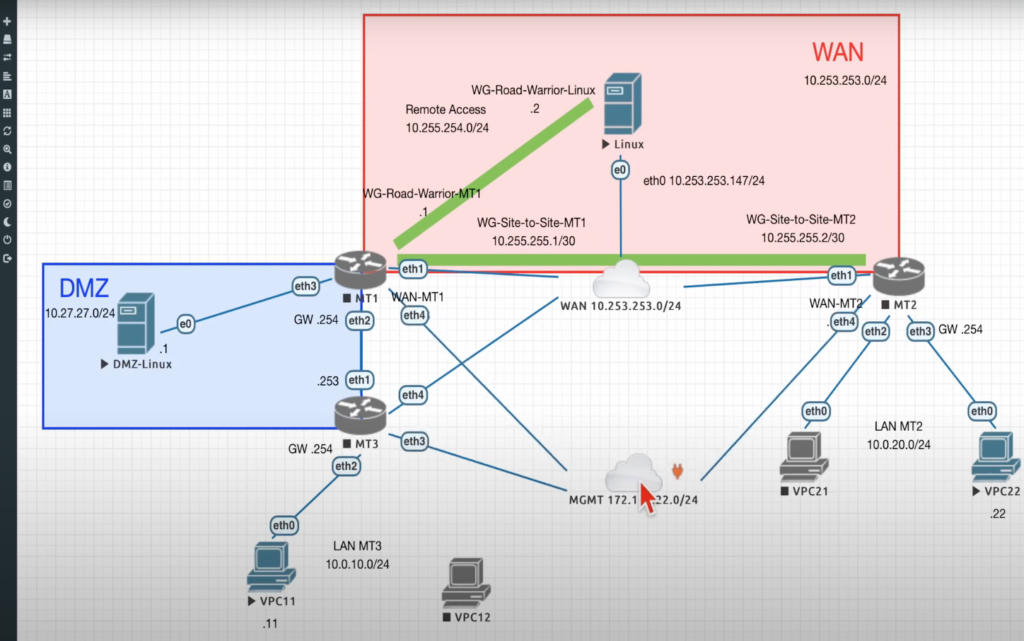

W tym celu dodam nową sieć, która będzie dedykowana właśnie do zarządzania. Będzie to sieć ślepa, gdzie jedynym punktem styku będzie serwer LINUX.

Do nowej sieci należy teraz podpiąć wszystkie mikrotiki.

Oczywiście przed przystąpieniem do nanoszenia zmian należy wyłączyć wszystkie te urządzenia.

Natomiast do naszej sieci 172.16.222.0/24 dodamy za chwilę tzw. serwer przesiadkowy.

Po podpięciu MT1 (przez eth-4), MT2 (przez eth-4) i MT3 (przez eth-3) nasza sieć wygląda następująco:

Po tej operacji możemy już uruchomić nasze trzy rutery.

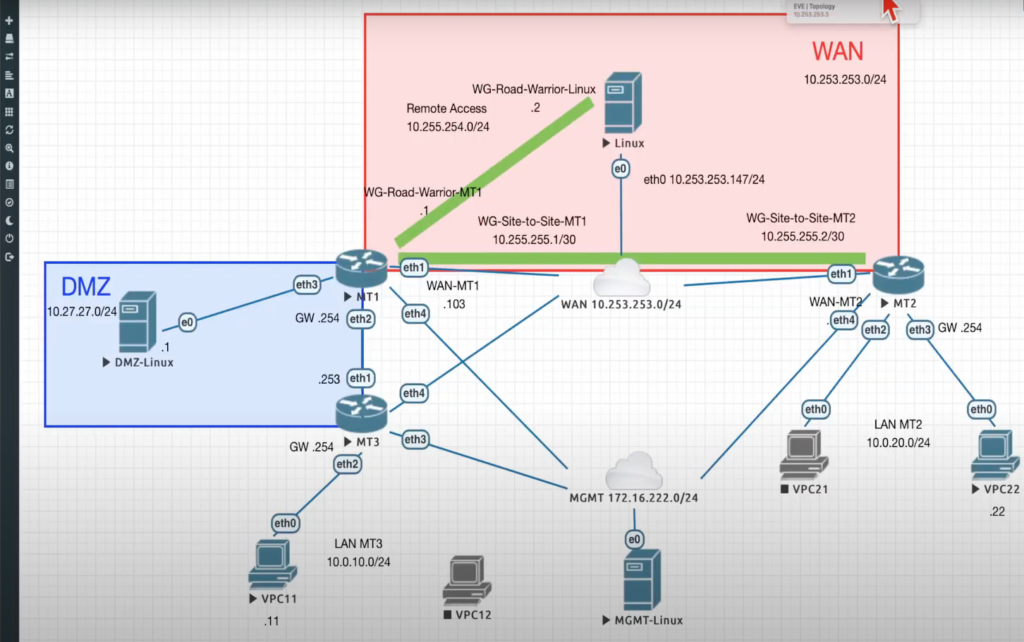

Jak wcześniej wspomniałem, w ramach 172.16.222.0/24 musimy dodać jeszcze stację zarządzającą.

Dostęp do serwera MGMT-Linux będzie realizowany przez konsolę (u mnie za pomocą EVE-NG).

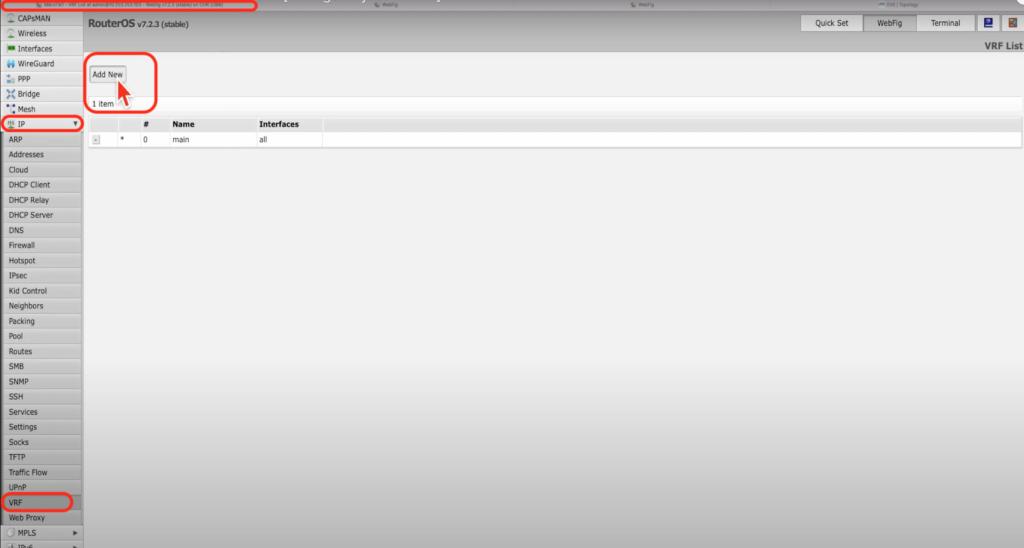

Krok 2: Dodanie VRFów

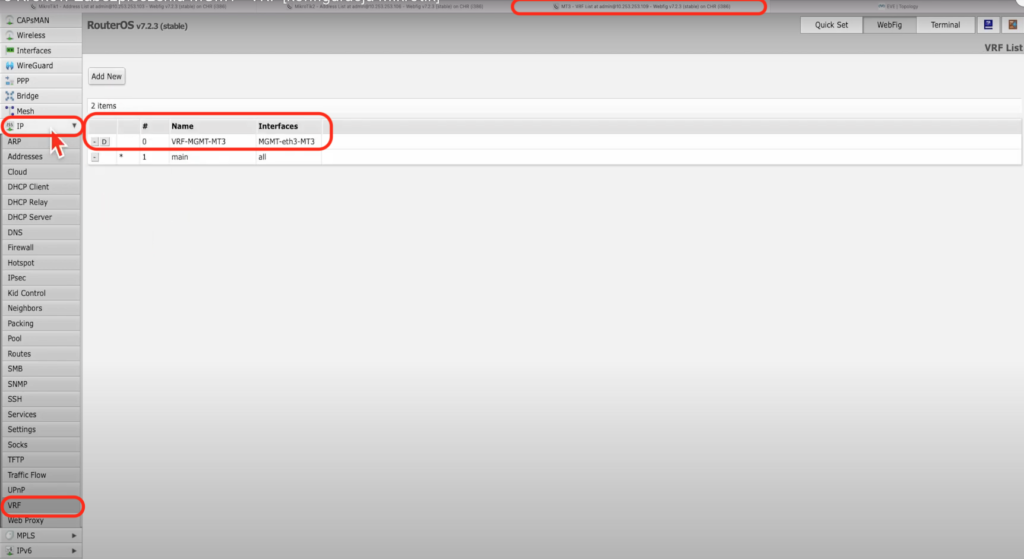

Kolejnym krokiem jest skonfigurowanie osobnej tablicy routingu dla sieci zarządzania MGMT 172.16.222.0/24 na każdym z naszych mikrotików.

VRFy dodajemy po kolei na każdym z urządzeń w analogiczny sposób.

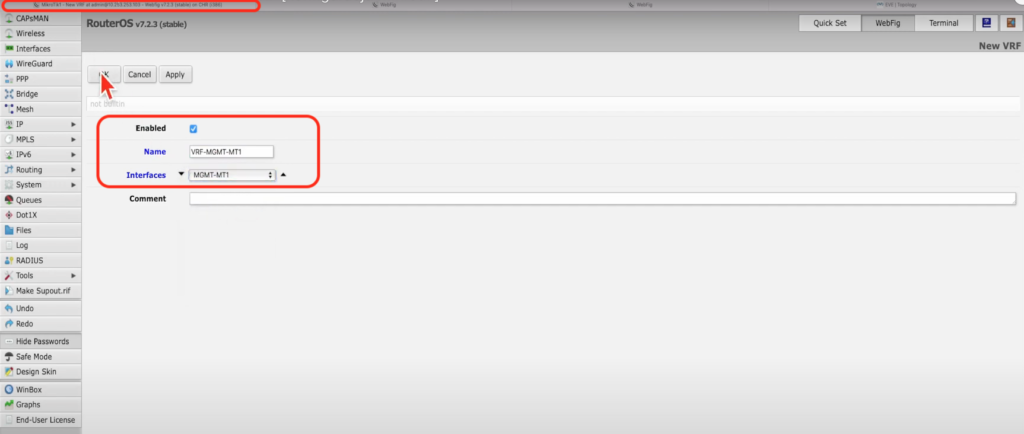

Krok 3: Przypisanie interface’ów dla VRFów

Dla MT1 nazwiemy go VRF MGMT-M1. Tu trzeba zwrócić uwagę na wybranie właściwego interface’u. U mnie będzie to MGMT-MT1.

Krok 4: Przypisanie adresacji

Od razu przygotujmy adresację IP na tym interface’ie. Ustalam tutaj 172.16.222.103/24

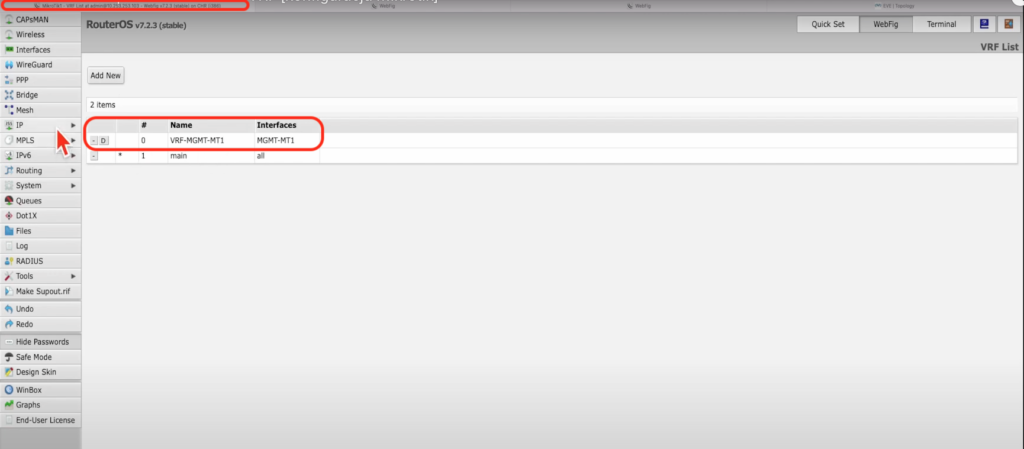

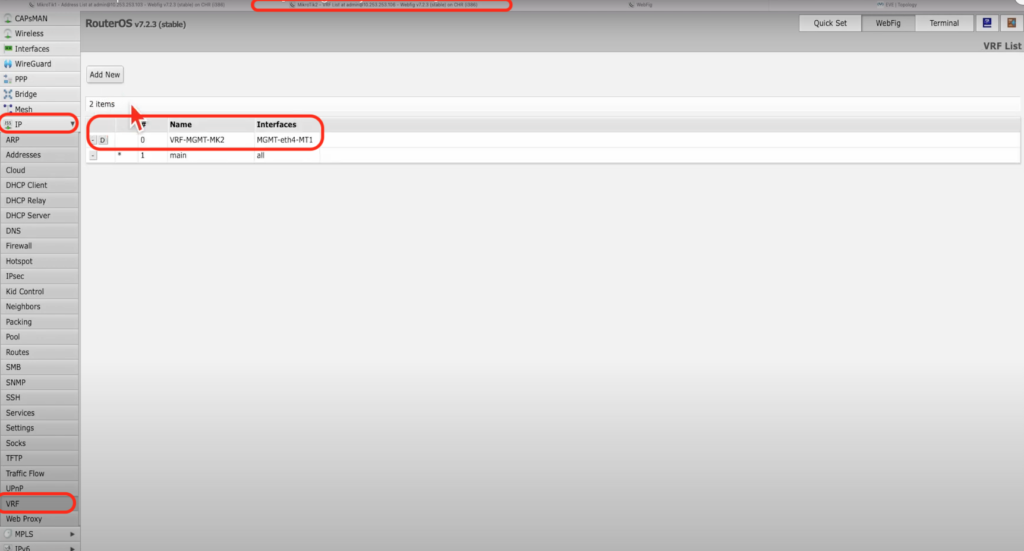

Na kolejnych routerach powtarzamy te czynności (kroki od 2 do 4), czyli dodanie nowego VRF, przypisanie interface’u i adresacji dla niego.

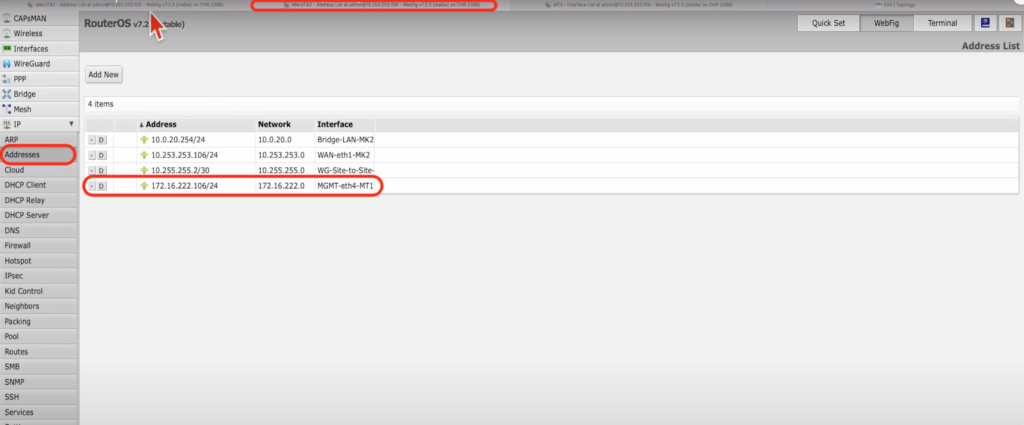

W efekcie mamy dla MT2:

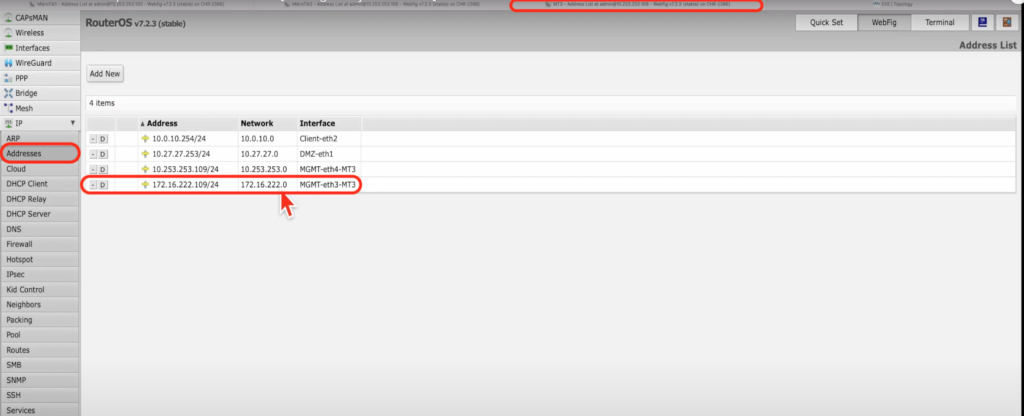

Natomiast dla MT3:

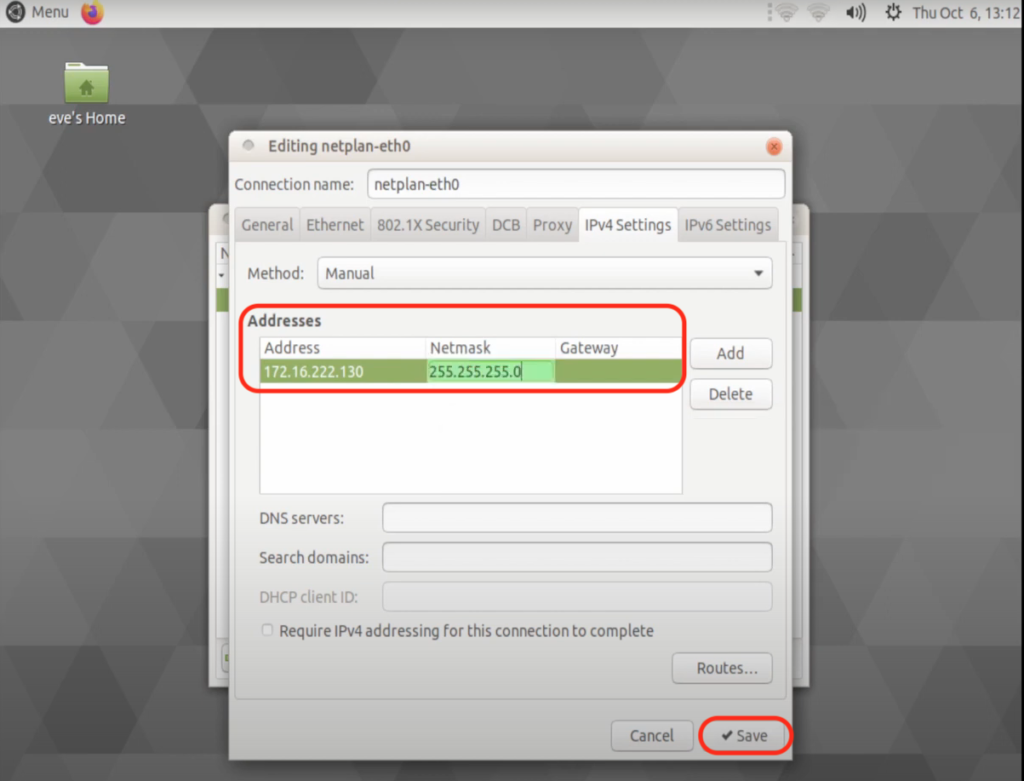

Kolejnym ważnym punktem tutaj jest konfiguracja samego systemu linuxowego.

Adres IP ustalamy tu statycznie na 172.16.222.130, maska 24 bity, bez GW i bez DNS.

Na zakończenie tego etapu warto sprawdzić jeszcze poprawność adresacji. Pingujemy i mamy potwierdzenie, że adresacja we wszystkich trzech przypadkach działa prawidłowo (172.16.222.103/24 dla MT1; 172.16.222.106/24 dla MT2; 172.16.222.109/24 dla MT3).

Jednak samo zarządzanie nie zadziała jeszcze w tej konfiguracji. Konieczne jest przepięcie go do innego niż domyślny VRFa. Tu przechodzimy do ostatniego etapu.

Krok 5: Przeniesienie serwisów

Czynność tą trzeba przeprowadzić dla każdego z mikrotików.

Standardowo zacznę od MT1.

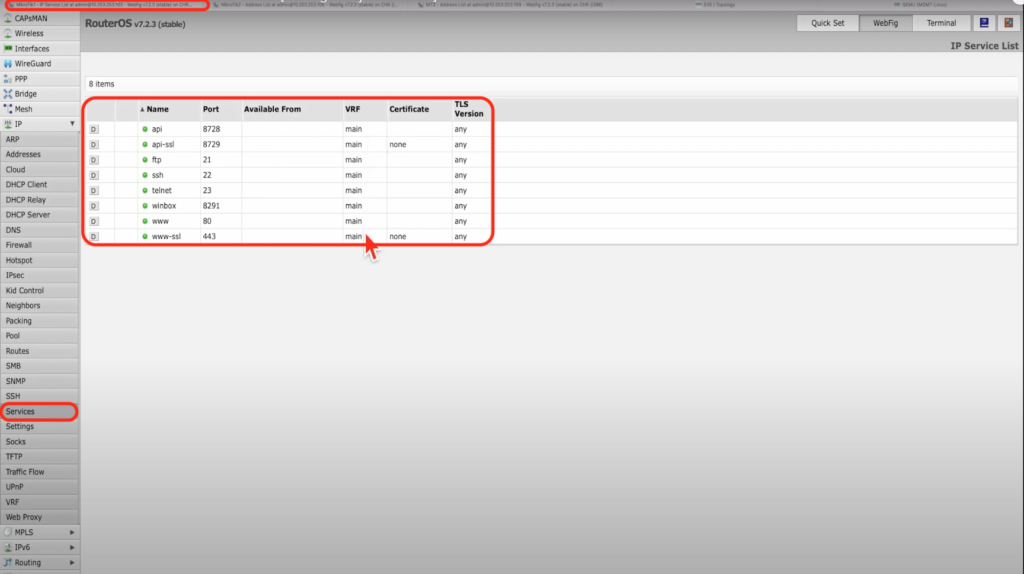

Dokonuje się tego w zakładce IP – Services.

Na powyższym widać, że wszystkie usługi podpięte są teraz do MAIN a założeniem było przecież przeniesienie usług związanych z zarządzaniem do sieci zarządzania.

W moim przypadku będą to akurat wszystkie aktywne usługi.

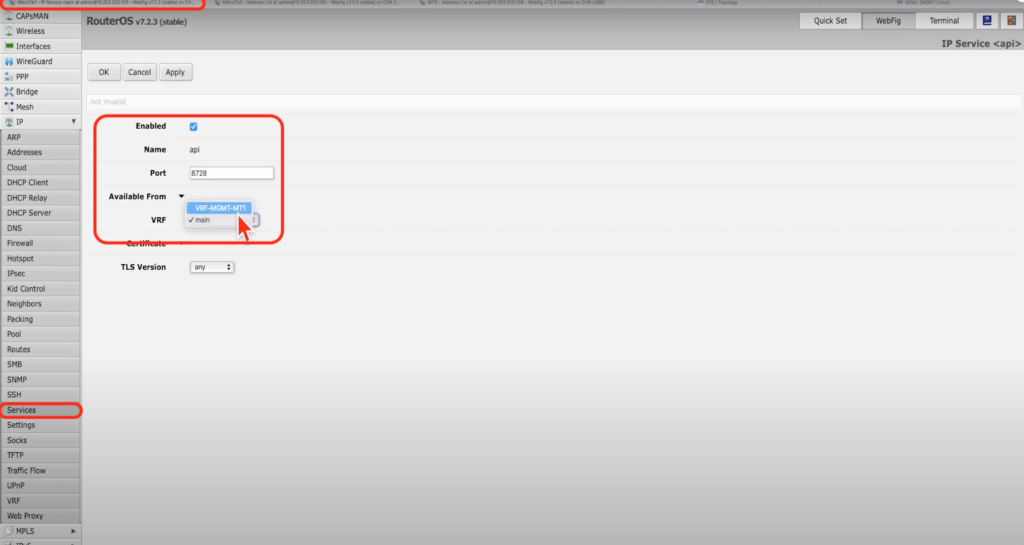

Zmieńmy zatem VRF.

Takiego przypisania dokonujemy po kolei dla każdej usługi.

Kolejność jest obojętna, ale oczywiście usługę, z której korzystamy w danym momencie warto zostawić na koniec, aby nie odciąć sobie dostępu.

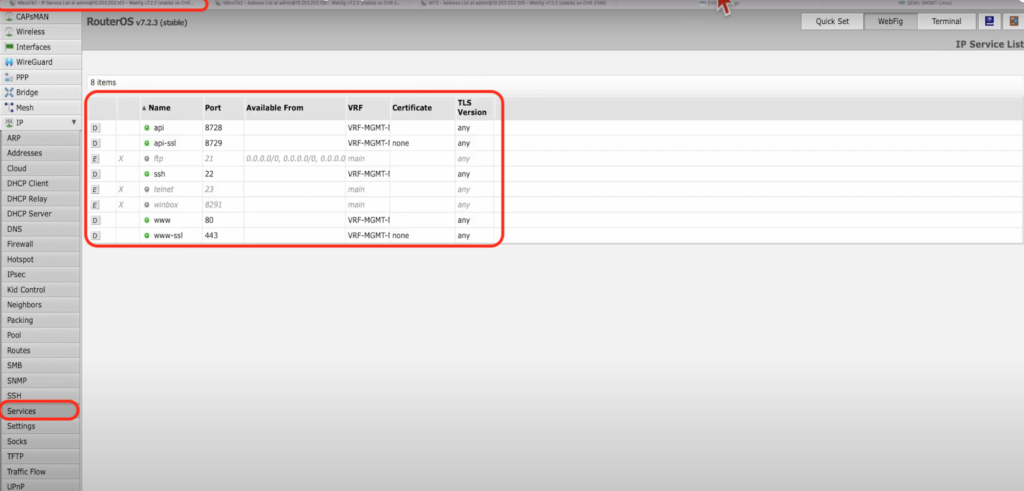

Przy okazji wyłączam nieużywany telnet, ftp i winbox.

Stan po zmianach na MT1 widoczny jest poniżej.

Analogicznych zmian dokonujemy na dwóch pozostałych mikrotikach.

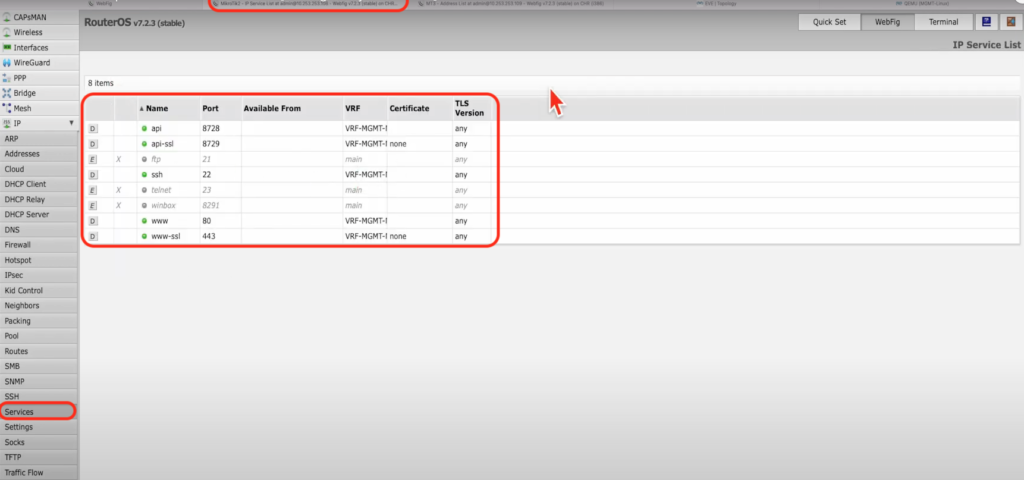

Po zmianach będą wyglądać następująco:

Po weryfikacji (próbie nawiązania połączenia) potwierdzam, że w tym momencie rzeczywiście cel, jakim było odseparowanie zarządzania od sieci WAN, jest osiągnięty.

Jeśli po przeczytaniu powyższego masz jeszcze jakieś pytania czy wątpliwości, zachęcam do obejrzenia filmu na You Tube na ten temat, gdzie powyższe kroki pokazane są jeszcze dokładniej (22T42 5 Kroków Zabezpieczenia MGMT – VRF [konfiguracja Mikrotik])

Natomiast na temat samej koncepcji VRFu jest mój podcast (Podkast 22T42 Wykrywanie Ataku Monitoring i Prewencja) – równie zapraszam, jeśli ten temat Cię interesuje.